您现在的位置是:主页 > 网络安全 >

网络安全知识框架

2019-12-03 14:13:27网络安全 4567人已围观

网络安全(Cybersecurity)是保护计算机系统、网络、数据和用户免受未经授权访问、破坏或窃取的技术与实践。其范围涵盖多个领域,以下是核心分类及关键内容:

一、网络安全的分类

-

基础设施安全

-

网络边界防护:防火墙(如NGFW)、入侵检测系统(IDS)、入侵防御系统(IPS)。

-

路由与交换安全:防止路由欺骗(如BGP劫持)、交换机端口安全(MAC地址绑定)。

-

无线网络安全:WPA3加密、无线入侵检测(WIDS)、热点钓鱼防范。

-

-

数据安全

-

数据加密:传输层加密(TLS/SSL)、存储加密(AES-256)、端到端加密(E2EE)。

-

数据完整性:哈希算法(SHA-256)、数字签名(RSA/ECDSA)。

-

数据防泄露(DLP):敏感数据识别、访问控制、日志审计。

-

-

应用安全

-

代码安全:漏洞扫描(SAST/DAST)、缓冲区溢出防护、输入验证。

-

Web安全:防御SQL注入、XSS、CSRF攻击,使用OWASP Top 10标准。

-

API安全:身份认证(OAuth 2.0/JWT)、速率限制(Rate Limiting)、API网关防护。

-

-

终端安全

-

端点防护:防病毒软件(EDR/XDR)、零信任架构(ZTA)。

-

移动设备管理(MDM):远程擦除、应用白名单、设备加密。

-

物联网(IoT)安全:固件更新验证、默认密码禁用、通信协议加密(MQTT over TLS)。

-

-

云安全

-

共享责任模型:用户需管理数据、身份和访问控制(IAM),云厂商负责物理设施。

-

云原生安全:容器安全(镜像扫描)、无服务器(Serverless)函数权限最小化。

-

多云安全:跨云策略统一管理(如AWS Security Hub + Azure Sentinel)。

-

二、常见威胁与攻击类型

-

主动攻击

-

DDoS攻击:通过僵尸网络(Botnet)发送海量请求瘫痪服务(如SYN Flood)。

-

勒索软件(Ransomware):加密文件后索要赎金(如WannaCry)。

-

APT(高级持续性威胁):长期潜伏窃取数据(如SolarWinds事件)。

-

-

被动攻击

-

流量嗅探(Sniffing):截取未加密通信(如HTTP明文传输)。

-

社会工程学:钓鱼邮件、假冒客服(如通过伪造银行网站获取凭证)。

-

-

新兴威胁

-

AI驱动的攻击:利用生成式AI伪造语音(Vishing)或绕过验证码。

-

量子计算威胁:未来可能破解RSA/ECC加密算法。

-

三、安全技术与工具

-

防御技术

-

零信任网络(ZTNA):“永不信任,持续验证”原则,基于身份的动态访问控制。

-

威胁情报(Threat Intelligence):利用商业平台(如FireEye)或开源数据(MISP)预判攻击。

-

蜜罐(Honeypot):诱骗攻击者以收集攻击手法(如Cowrie SSH蜜罐)。

-

-

检测与响应

-

SIEM(安全信息与事件管理):集中分析日志(如Splunk、Elastic Security)。

-

SOAR(安全编排与自动化响应):自动化封禁IP、隔离设备(如Cortex XSOAR)。

-

-

密码学工具

-

硬件安全模块(HSM):保护密钥物理安全(如YubiKey)。

-

同态加密:允许在加密数据上直接计算(如Microsoft SEAL库)。

-

四、管理与合规

-

安全框架与标准

-

ISO 27001:信息安全管理体系(ISMS)国际标准。

-

NIST CSF:美国国家标准与技术研究院的网络安全框架。

-

GDPR:欧盟通用数据保护条例,违规罚款可达全球营收4%。

-

-

风险管理

-

风险评估模型:FAIR(量化分析)、OCTAVE(组织级风险评估)。

-

渗透测试:模拟攻击(如Metasploit)发现漏洞,需授权后执行。

-

-

人员管理

-

安全意识培训:模拟钓鱼测试、定期考核(如KnowBe4平台)。

-

权限最小化:基于角色的访问控制(RBAC),定期审查账户权限。

-

五、新兴领域

-

工业控制系统(ICS)安全

-

保护电力、水利等关键设施,需兼容老旧协议(如Modbus、DNP3)。

-

-

车联网安全

-

防止CAN总线攻击(如远程控制刹车)、OTA升级签名验证。

-

-

区块链安全

-

智能合约审计(如重入漏洞)、51%攻击防御(PoW共识机制优化)。

-

总结

网络安全范围广泛且动态演进,需结合技术防御、管理策略和法律法规。核心原则包括:

-

纵深防御(多层防护,避免单点失效)

-

最小特权(用户和系统仅获必要权限)

-

持续监控(实时检测异常并快速响应)

职业方向建议:

-

蓝队:防御工程师(SOC分析、安全架构设计)。

-

红队:渗透测试、漏洞研究。

-

合规与审计:GDPR顾问、风险评估专家。

随着AI、量子计算等技术的发展,网络安全将面临更大挑战,需持续学习并关注行业动态(如MITRE ATT&CK框架更新)。

上一篇:电磁炉维修资料

随机图文

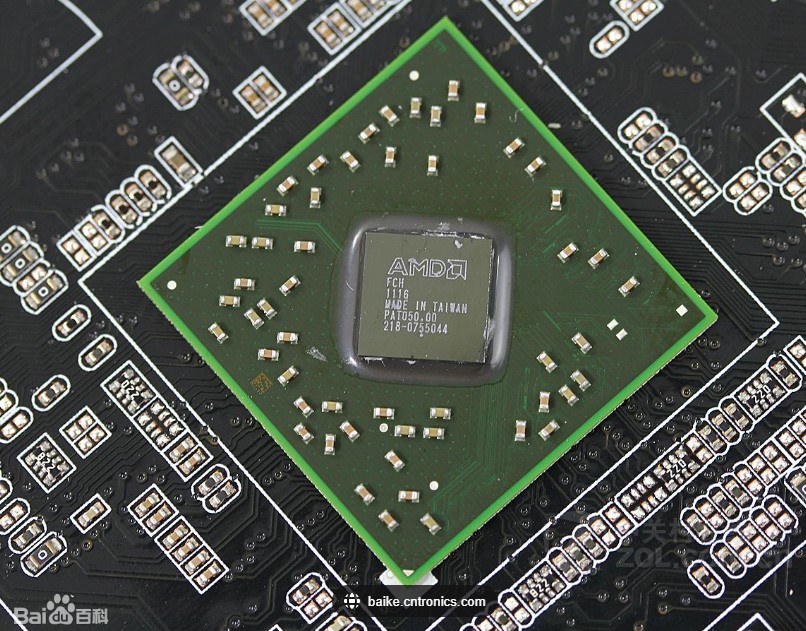

显卡易损器件清单及原因分析

1. 显存(VRAM) 故障原因: 物理弯曲导致焊接点断裂:显卡过重或安装不当使PCB板变形,显存颗粒与焊点接触不良,引发花屏、掉驱动等问题。 高温加速老化:长时间高负载运行(如挖矿)导致显存温度过高,焊点氧化或断裂风险增加。 典

电脑主板芯片组基础知识

内容加密

锤子手机换电池教程

锤子T1 SM701 SM705换电池 锤子T2 SM801换电池 坚果U1 YQ601/603/605/607换电池 坚果Pro/Pro2换电池教程 坚果Pro2S/R1换电池教程 &nb

武器装备电子书

├── 陆军装备.pdf ├── 现代战争武器.pdf ├── 武器装备.pdf ├── 武器系统.pdf ├── 未来战场.pdf ├── 防务视点.pdf ├── 2030年武器装备.pdf 【超级会员V8】通过百度网盘分享的文件:2030年武器装备.pdf 链接:https://pan.baidu.com/s/15aDtHd3Gx4ApVnG